حمله ARP Cache Poisoning چیست؟

حمله ARP Cache Poisoning (یا ARP Spoofing) یکی از حملات شناختهشده در سطح شبکه است که در لایه دوم مدل OSI (Data Link Layer) اتفاق میافتد. در این حمله، مهاجم تلاش میکند جدول کش (cache) پروتکل ARP (Address Resolution Protocol) را در یک سیستم قربانی دستکاری کند تا ترافیک شبکه را به سمت خودش هدایت کند.

ARP چیست؟

پروتکل ARP برای تطبیق دادن آدرس IP به آدرس MAC در شبکههای محلی استفاده میشود. برای مثال:

-

دستگاه A میخواهد به IP دستگاه B (مثلاً 192.168.1.10) دیتا بفرستد.

-

ابتدا در جدول ARP خودش بررسی میکند که این IP چه آدرس MACای دارد.

-

اگر پیدا نکرد، یک ARP Request به شبکه میفرستد: "چه کسی 192.168.1.10 است؟"

-

دستگاه B با ARP Reply پاسخ میدهد: "من هستم و MAC من xx:xx:xx:xx:xx:xx است."

-

دستگاه A این پاسخ را کش میکند (در ARP Cache) برای استفادههای بعدی.

مفهوم ARP Cache Poisoning:

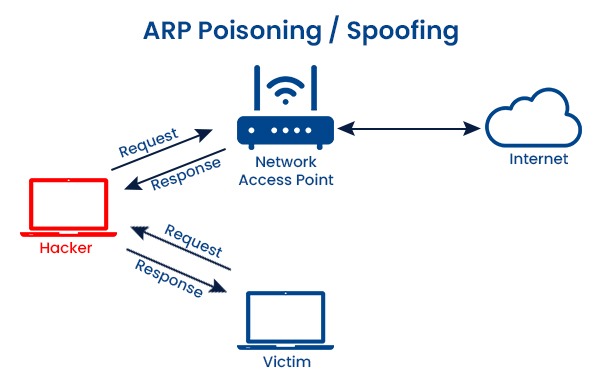

در حمله ARP Cache Poisoning، مهاجم اطلاعات نادرست را وارد کش ARP سایر دستگاهها میکند. به این ترتیب، دادههایی که قرار است به دستگاه دیگری ارسال شوند، به اشتباه به MAC آدرس مهاجم ارسال میشوند.

حمله ARP Cache Poisoning چطور کار میکند؟

مهاجم با ارسال ARP Replyهای جعلی به قربانی (و گاهی به روتر)، اطلاعات غلط وارد ARP Cache آنها میکند. به عنوان مثال:

-

مهاجم به دستگاه A میگوید: "من (مهاجم) آدرس MAC مربوط به 192.168.1.1 (روتر) هستم."

-

همزمان به روتر میگوید: "من (مهاجم) آدرس MAC مربوط به 192.168.1.5 (قربانی) هستم."

-

در نتیجه، ترافیک بین قربانی و روتر به جای اینکه مستقیم منتقل شود، ابتدا به مهاجم میرود.

نحوه عملکرد حمله ARP Spoofing

-

مهاجم در یک شبکه محلی قرار دارد.

-

با ارسال بستههای جعلی ARP، به دستگاههای دیگر اعلام میکند که آدرس IP خاصی (مثلاً IP مربوط به روتر) متعلق به MAC آدرس مهاجم است.

-

دستگاههای شبکه فریب میخورند و بستههای خود را به سمت مهاجم ارسال میکنند.

-

مهاجم میتواند بستهها را بخواند، تغییر دهد، ذخیره کند یا حتی آنها را بدون تغییر به مقصد اصلی ارسال کند (Man-in-the-Middle).

اهداف و کاربردهای ARP Spoofing

-

شنود ترافیک (Sniffing): مشاهده اطلاعاتی مانند رمز عبور، نام کاربری، اطلاعات کارت بانکی و...

-

Man-in-the-Middle (MITM): قرار گرفتن بین ارتباط دو دستگاه.

-

Session Hijacking: تصاحب نشستهای کاربری مانند ایمیل یا شبکههای اجتماعی.

-

Denial of Service (DoS): قطع ارتباط قربانی با شبکه.

ابزارهای مورد استفاده برای ARP Spoofing

برخی ابزارهایی که مهاجمان برای این نوع حمله استفاده میکنند:

-

Ettercap

-

Cain & Abel

-

arpspoof (ابزاری در مجموعه dsniff)

-

Bettercap

-

Wireshark (برای تحلیل ترافیک)

چطور از ARP Spoofing جلوگیری کنیم؟

-

استفاده از Static ARP Entries برای دستگاههای حیاتی (ولی سخت و زمانبر است).

-

استفاده از Switchهایی که قابلیت Dynamic ARP Inspection (DAI) دارند (در شبکههای پیشرفته).

-

استفاده از نرمافزارهای تشخیص حملات ARP مانند:

-

arpwatch -

XArp -

Wiresharkبرای تحلیل ترافیک.

-

-

استفاده از شبکههای امن و تفکیک VLANها.

نتیجهگیری

حمله ARP Cache Poisoning یکی از سادهترین اما موثرترین روشهای حمله به شبکههای داخلی است که در صورت عدم محافظت صحیح، میتواند آسیبهای جدی به اطلاعات و امنیت شبکه وارد کند. آشنایی با سازوکار این حمله و راههای مقابله با آن، برای مدیران شبکه و متخصصین امنیت ضروری است.