بررسی اجمالی چیپست TPM

مقدمه

در دنیای فناوری اطلاعات و امنیت سایبری، محافظت از دادهها و جلوگیری از دسترسی غیرمجاز اهمیت ویژهای دارد. یکی از ابزارهای مهم برای ارتقای امنیت سختافزاری و نرمافزاری، ماژول TPM (Trusted Platform Module) است. TPM یک تراشه یا ماژول امنیتی است که بهصورت مستقل روی مادربرد سرور، لپتاپ یا کامپیوتر قرار میگیرد و وظیفه اصلی آن مدیریت کلیدهای رمزنگاری و فراهم کردن محیطی امن برای عملیات رمزنگاری میباشد.

TPM چیست؟

TPM (Trusted Platform Module) یک تراشه سختافزاری مبتنی بر استانداردهای بینالمللی است که توسط گروه TCG (Trusted Computing Group) تعریف شده است. این ماژول وظیفه دارد:

-

تولید و ذخیره کلیدهای رمزنگاری در محیطی امن

-

فراهم کردن زیرساخت برای احراز هویت سختافزاری

-

پشتیبانی از رمزگذاری دیسکها (مانند BitLocker ویندوز)

-

جلوگیری از دستکاری سیستم عامل و تشخیص تغییرات غیرمجاز

به زبان ساده، TPM یک "محافظ سختافزاری" برای دادهها و سیستم محسوب میشود.

انواع TPM

1. Discrete TPM (dTPM)

این نوع بهصورت یک تراشه مجزا روی مادربرد نصب میشود.

-

امنیت بالا

-

مستقل از CPU و Firmware

-

مقاوم در برابر حملات نرمافزاری

2. Integrated TPM (iTPM)

این نوع داخل چیپست اصلی سیستم تعبیه میشود.

-

امنیت کمتر از dTPM

-

هزینه کمتر و فضای کمتر

-

بیشتر در لپتاپها و مادربردهای اقتصادی دیده میشود

3. Firmware TPM (fTPM)

این نوع TPM در سطح Firmware (مانند UEFI یا BIOS) پیادهسازی میشود.

-

ارزانتر از TPM سختافزاری

-

امنیت کمتر نسبت به dTPM

-

توسط پردازندههایی مثل AMD و Intel پشتیبانی میشود

4. Software TPM (sTPM)

یک شبیهسازی نرمافزاری از TPM است.

-

امنیت پایین (بهدلیل اجرای در محیط نرمافزاری)

-

بیشتر برای تست و توسعه استفاده میشود

-

برای امنیت واقعی توصیه نمیشود

چگونگی کارکرد TPM

TPM بهعنوان یک واحد امن سختافزاری عمل میکند و فرایند آن به شکل زیر است:

-

تولید کلیدهای رمزنگاری

TPM کلیدهای خصوصی (Private Key) را در محیط داخلی خود تولید کرده و هیچگاه از تراشه خارج نمیکند. -

ذخیره امن کلیدها

کلیدها در حافظه داخلی TPM ذخیره میشوند و سیستم عامل یا مهاجم نمیتواند به آنها دسترسی مستقیم داشته باشد. -

اندازهگیری و بررسی سلامت سیستم (Platform Integrity)

هنگام بوت، TPM وضعیت BIOS، Boot Loader و سیستمعامل را بررسی کرده و اگر تغییری غیرمجاز رخ داده باشد، سیستم هشدار میدهد یا از بوت جلوگیری میکند. -

پشتیبانی از رمزگذاری دیسک

فناوریهایی مثل BitLocker (مایکروسافت) از TPM برای ذخیره کلیدهای رمزگذاری دیسک استفاده میکنند. این باعث میشود حتی اگر هارد دیسک جدا شود، بدون کلید TPM دادهها غیرقابل دسترسی باشند. -

احراز هویت سختافزاری

در محیطهای سازمانی و شبکههای بزرگ، TPM برای احراز هویت دستگاهها و جلوگیری از اتصال سیستمهای غیرمجاز استفاده میشود.

کاربردهای اصلی TPM

-

رمزگذاری هارد دیسک (BitLocker، LUKS)

-

مدیریت کلیدهای رمزنگاری

-

احراز هویت در شبکههای سازمانی

-

جلوگیری از Rootkit و تغییرات غیرمجاز در Boot

-

امنیت در پلتفرمهای مجازی و Cloud

از آنجاییکه یک کنسرسیوم صنعتی به نام Trustted Computing Group (TCG) TPM را در سال 2009 معرفی کرد، بیش از 2 میلیارد تراشه در رایانه های شخصی و سایر دستگاه ها، مانند دستگاه های خودپرداز و جعبه تنظیم شده، تعبیه شده است. استاندارد TPM در طول سالها به روز شده است و آخرین نسخه آن TPM 2.0 است که در اکتبر 2014 منتشر شد.

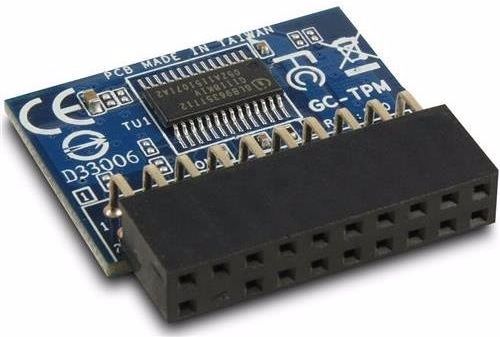

یک ماژول پلت فرم Trusted یک میکروچاپ است که اغلب به یک رایانه برای ارائه امنیت مبتنی بر سخت افزار ساخته شده است. بعدا می توان آن را توسط کاربران سخت افزاری که ضمیمه تراشه به مادربرد می شوند، اضافه کنند. نه همه مادربرد ها یک اتصال TPM ارائه می دهند، بنابراین شما ابتدا باید مدل خود را بررسی کنید.

بعضی، اما نه همه اطلاعاتی که ما در طول روز انتقال می دهیم، به عنوان متن ساده رمزنگاری می شود. تراشه های TPM از ترکیب نرم افزار و سخت افزار برای محافظت از هر کلمه عبور مهم یا کلید رمزگذاری استفاده می کنند وقتی که در این فرم رمزگذاری نشده ارسال می شوند.

جلوگیری از برنامه های مخرب

اگر تراشه TPM احساس می کند که یکپارچگی سیستم با یک ویروس یا نرم افزار مخرب به خطر بیافتد، می تواند در یک حالت قرنطینه برای کمک به رفع مشکل راه اندازی کند. برخی از Chromebook های Google شامل TPM ها هستند و در هنگام راه اندازی، تراشه بایوس (یک سیستم عامل مادربردی که پروسه راه اندازی را آغاز می کند) را اسکن می کند برای تغییرات غیر مجاز.

تراشه های TPM همچنین ذخیره سازی ایمن کلید های رمزنگاری، گواهی ها و کلمه عبور مورد استفاده برای ورود به سرویس های آنلاین را فراهم می کنند که یک روش امن تر از ذخیره آنها در داخل نرم افزار بر روی هارد دیسک است.

تراشه های TPM در جعبه های تنظیم شده توسط شبکه، مدیریت مدیریت دیجیتال را مدیریت می کنند، بنابراین شرکت های رسانه ای می توانند محتوا را بدون نگرانی در مورد سرقت توزیع کنند.

در حالی که افراد روزمره می توانند با استفاده از نرم افزار های پیش نصب شده از ویژگی های TPM لذت ببرند، تراشه ها عمدتا توسط شرکت ها یا شرکت های بزرگ تر به دنبال تامین اطلاعات خود می باشند.

چگونه از TPM استفاده می کنید؟

اگر یک PC با یک تراشه TPM خریداری کنید، می توانید رمزگذاری خود را برای محافظت از اطلاعات خود با دسترسی به BIOS فعال کنید . بخش های فناوری اطلاعات اغلب تراشه های TPM را در دستگاه های سازمانی مدیریت می کنند.

سازندگان عمده نوت بوک - از جمله دل، HP و Lenovo - اغلب شامل برنامه های کاربردی نرم افزاری هستند که به کاربران امکان دسترسی به ویژگی های TPM را می دهد.

با TPM چه کاری می توانید انجام دهید؟

اساسی ترین استفاده برای TPM تنظیم گذرواژه ورود به سیستم شماست. تراشه به طور خودکار این داده ها را محافظت می کند، نه اینکه آن را در دیسک سخت ذخیره کند. اگر یک سیستم تراشه TPM داشته باشد، کاربر می تواند کلید های رمزنگاری مورد استفاده برای قفل کردن سیستم یا فایل های خاص را تولید و مدیریت کند.

بسیاری از افراد از TPM برای فعال کردن ابزار رمزگذاری BitLocker Drive استفاده می کنند. هنگامی که شما سیستم را فعال کنید که دارای TPM و BitLocker است، تراشه یک سری آزمونهای مشروط را اجرا می کند تا ببینند آیا برای راه اندازی امن است. اگر TPM متوجه شود هارد دیسک به مکان دیگری منتقل شده است، ممکن است در صورت خراب شدن آن، سیستم را قفل کند.

نوت بوک هایی که دارای خواننده های اثر انگشت ساخته شده اند اغلب اثر انگشت ضبط شده در TPM را حفظ می کنند، زیرا امنیت آن باعث می شود که مکان ذخیره سازی برای آن تعیین شود. تراشه نیز خوانندگان کارت هوشمند را فراهم می کند که شرکت های خاصی برای احراز هویت کاربر و ورود به آن نیاز دارند.

جمعبندی

TPM یکی از مهمترین ابزارهای امنیتی در حوزه فناوری اطلاعات است که با ذخیره و مدیریت کلیدهای رمزنگاری، نقش مهمی در حفاظت از دادهها و جلوگیری از حملات سایبری دارد. بسته به نوع پیادهسازی، امنیت TPM میتواند متفاوت باشد. امنترین نوع، Discrete TPM است که بهصورت تراشه مستقل نصب میشود.